Аутентификация для организаций Premium и Enterprise

По умолчанию используется стандартная аутентификация Asana, в рамках которой участники организации могут входить в систему с помощью логина и пароль или единого входа Google.

В организациях Premium, Business и Enterprise суперадминистраторы могут настраивать предпочитаемый способ входа в Asana, задавать требования к сложности паролей, а также принудительно сбрасывать пароли всех участников. А если приобрести тарифный план Enterprise Division для подразделения, то также можно будет использовать SAML.

Настройки аутентификации, задаваемые в версиях Premium, Business и Enterprise, применяются только к участникам организации. На гостей организации эти параметры не распространяются.

Сложность и принудительный сброс паролей

Суперадминистраторы могут принудительно сбрасывать пароли всех участников организации, а также задавать требования к надёжности паролей.

Как управлять надёжностью паролей и выполнять их сброс:

- Нажмите свою фотографию для профиля и в открывшемся меню выберите пункт Консоль администратора.

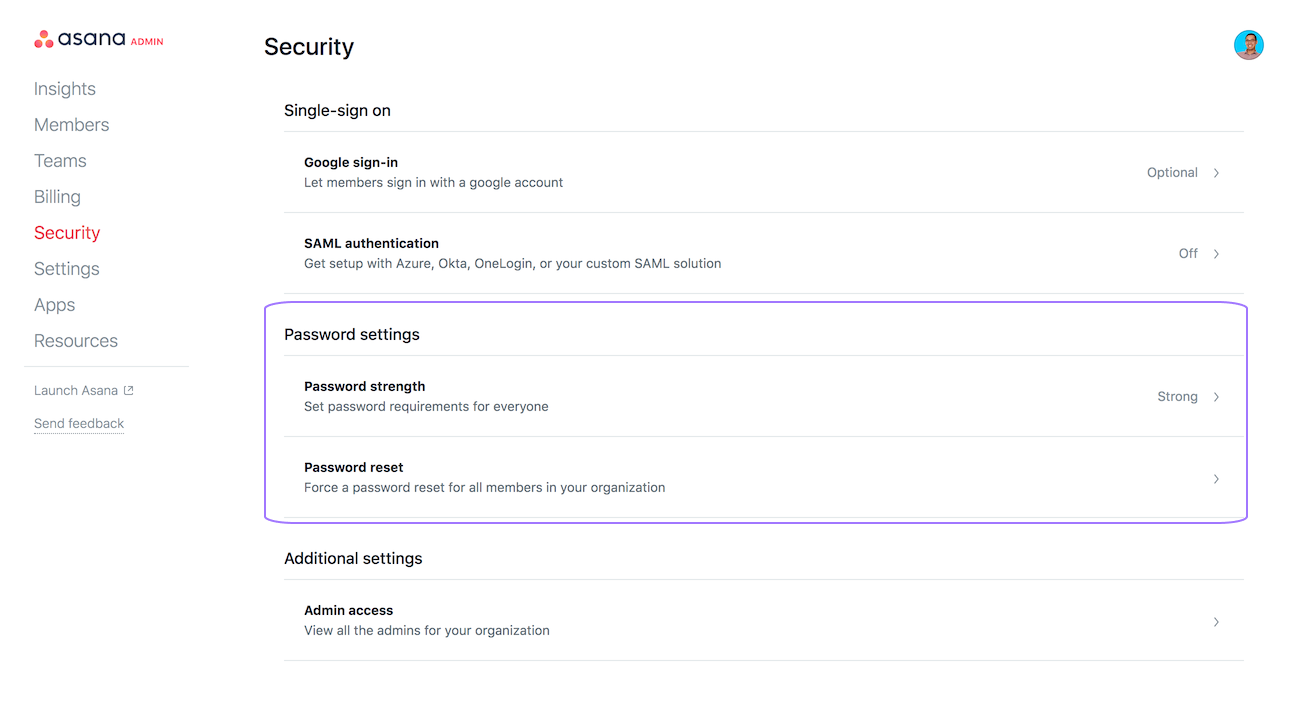

- Перейдите на вкладку Безопасность.

- Откройте раздел Надёжность пароля и выберите требуемый уровень сложности паролей: «Простой» или «Надёжный».

- Нажмите кнопку Сброс паролей, чтобы принудительно сбросить все пароли.

Если принудительно сбросить пароли всех участников организации, при следующем входе в систему они получат сообщение о необходимости изменить пароль. Сеанс работы участников, которые в момент сброса находятся в системе, будет завершён, после чего им также нужно будет изменить пароль.

Надёжность пароля

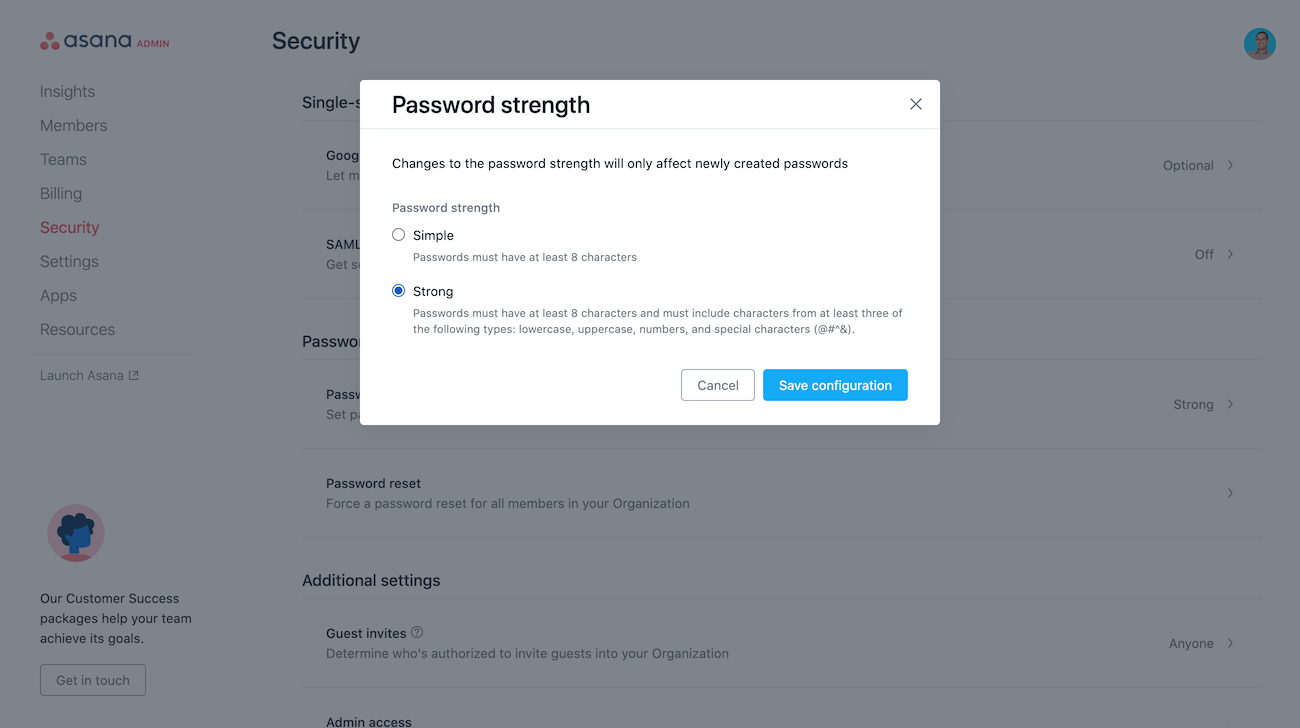

Для того чтобы изменить требования к надёжности паролей, нужно нажать Надёжность пароля на вкладке Безопасность в консоли администратора.

Выбрать можно между простым и надёжным паролем. Простые пароли должны содержать не менее 8 символов, а надёжные пароли должны не только сдержать не менее 8 символов, но и как минимум три из следующих типов символов: строчные буквы, прописные буквы, цифры и специальные знаки.

Вход с помощью Google

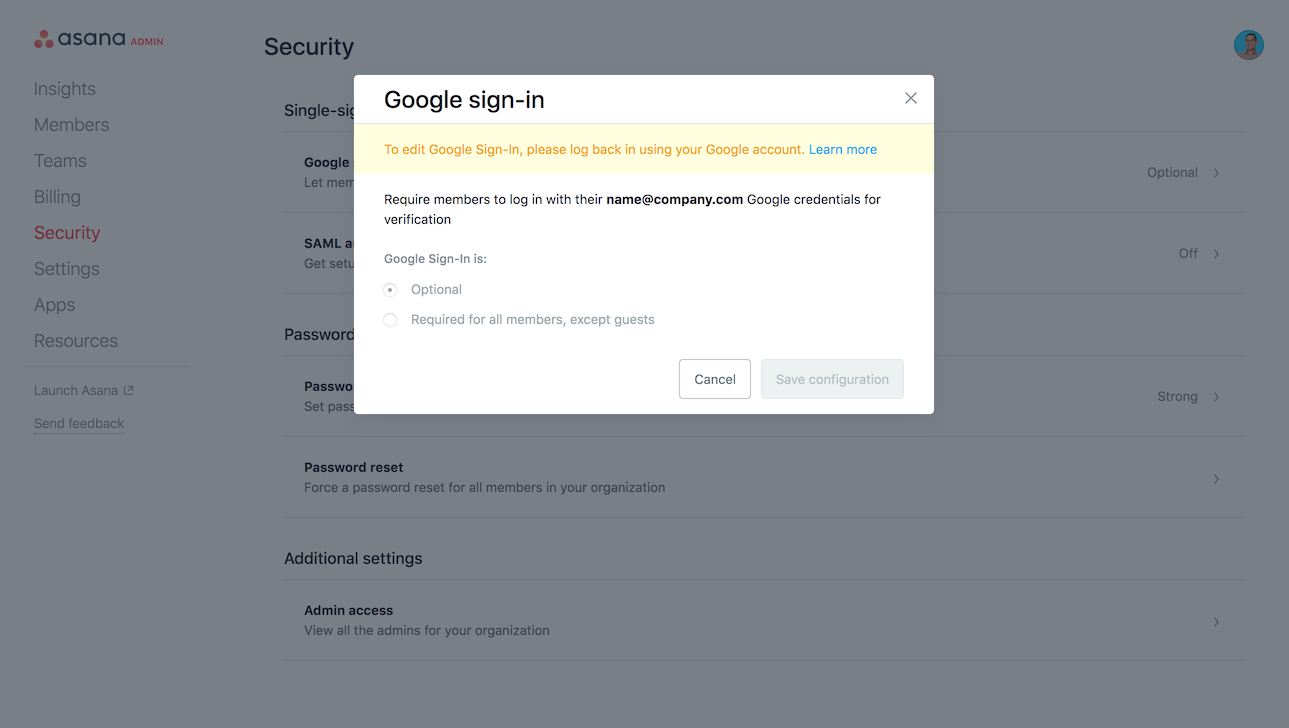

Если компания использует Google Workspace для ведения бизнеса или организации образовательных процессов, а также версию Asana Premium или Enterprise, её администраторы могут требовать от участников выполнять вход в систему только с помощью Google.

Нельзя включить вход в систему только с помощью Google, если используется тарифный план Division.

Как перевести организацию на вход через Google:

- Нажмите на фотографию для профиля и в выпадающем меню выберите пункт Консоль администратора.

- Перейдите на вкладку Безопасность.

- Откройте раздел Вход через Google.

- Включите настройку Участники должны выполнять вход, используя свои учётные записи Google.

После сохранения этого изменения, пароли, связанные с учётными записями участников организации, перестанут работать, а сами они должны будут использовать единый вход Google.

Если вам нужно будет изменить почтовый домен, связанный с учётными записями Google, просим вас, сообщить нам об этом, чтобы мы добавили новый домен в вашу организацию.

SAML

Если компания пользуется услугами поставщика удостоверений, например OneLogin, Okta, LastPass, Azure AD, SecureAuth или Active Directory, а также использует версию Asana Enterprise, её отделу ИТ нужно будет настроить SAML. Для этого нужно:

- Принадлежать к организации Enterprise

- Быть суперадминистратором организации уровня Enterprise

После настройки SAML для организации Enterprise, её участникам больше не нужно будет вводить пароль, чтобы войти в свои учётные записи. На странице входа им достаточно будет ввести адрес электронной почты и нажать Войти, оставив поле пароля пустым.

Шаг 1. Настройка поставщика удостоверений

Если компания соответствует этим условиям, сначала нужно настроить Asana у поставщика удостоверений. Далее приведены инструкции для OneLogin, Okta, LastPass, Bitium, SecureAuth, Active Directory и Entrust Identity, однако использовать можно и других поставщиков удостоверений:

Active Directory

В этом документе рассказывается, как настроить SAML для Asana с помощью Active Directory.

Также можно попробовать Okta Cloud Connect. Это бесплатная версия Okta для одного приложения. Она позволяет настроить интеграцию Okta с AD и механизм единого входа для одного ключевого приложения. Подробная информация приведена здесь.

Azure AD

Прочитайте эту статью, в которой объясняется, как настроить SAML для Asana с помощью Azure AD.

Google Workspace

- Здесь рассказывается, как настроить единый вход через SAML для Asana.

LastPass

- В LastPass Enterprise сначала перейдите в консоль Enterprise и откройте вкладку SAML в её верхней части. После этого вы перейдёте на главную страницу SAML

- Нажмите на значок приложения Asana

- Следуйте отображаемым на экране инструкциям

- Скопируйте ссылку для входа и сертификат x.509, который потребуется на втором шаге

Okta

- В Okta перейдите на вкладку Приложения

- Найдите Asana

- Скопируйте ссылку для входа и сертификат x.509, который потребуется на втором шаге

- Подробная информация приведена здесь.

OneLogin

- В OneLogin выберите Apps > Find apps (Приложения> Найти приложения)

- Найдите Asana

- Нажмите Add (Добавить) рядом с Asana

- Нажмите Continue (Продолжить)

- Скопируйте ссылку для входа и сертификат x.509, которые потребуются на втором шаге

SecureAuth

В этой статье приведены пошаговые инструкции по настройке SAML для Asana с помощью SecureAuth.

Entrust Identity

В этой статье рассказывается, как настроить SAML для Asana с помощью Entrust Identity.

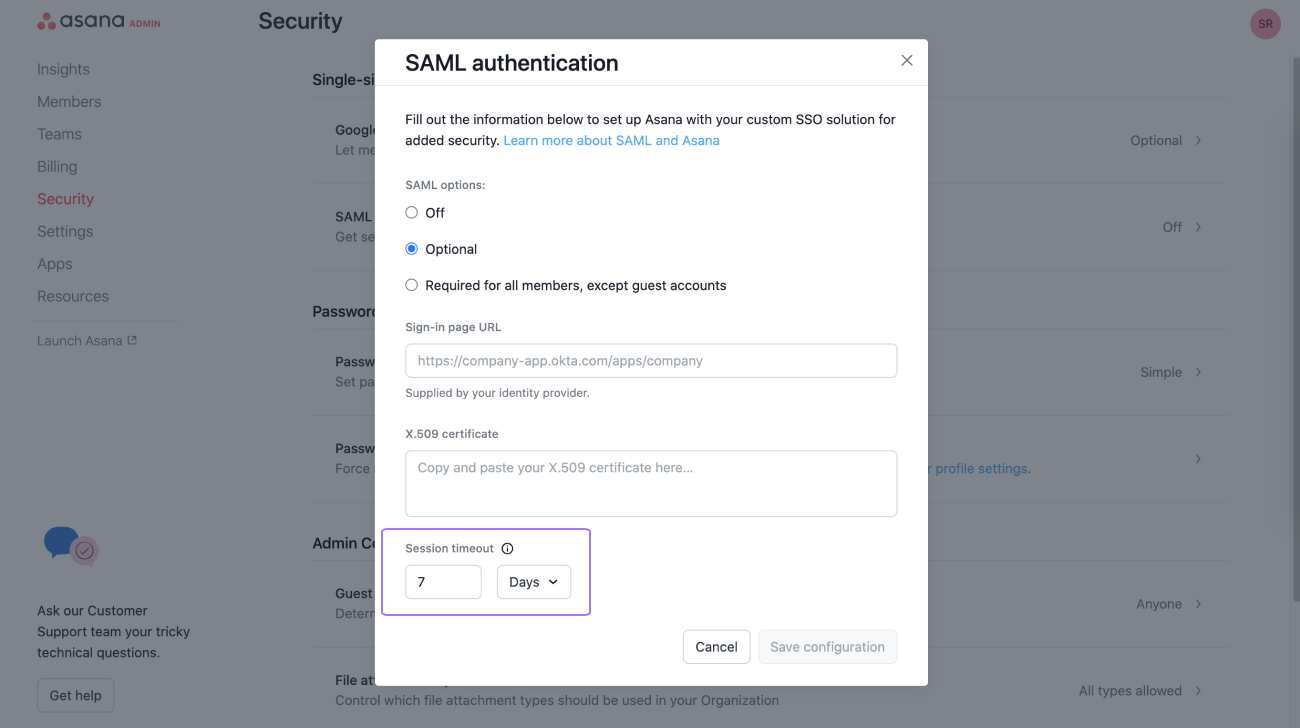

Шаг 2. Настройка Asana

Настроив Asana в службе поставщика удостоверений, необходимо внести соответствующие изменения в Asana.

Как перевести организацию на SAML:

- Нажмите на фотографию для профиля и в выпадающем меню выберите пункт Консоль администратора.

- Перейдите на вкладку Безопасность.

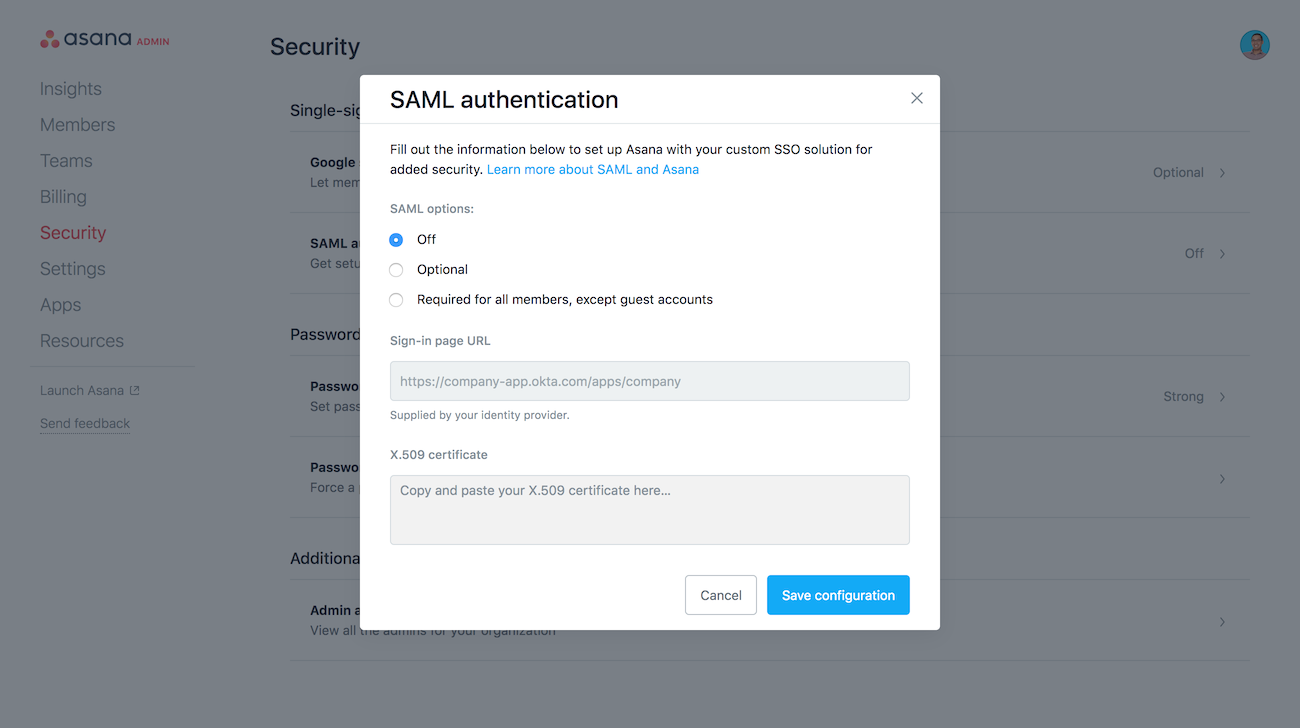

- Откройте раздел Аутентификация SAML.

- В поле Настройки SAML выберите «Обязательно для всех пользователей кроме гостевых учётных записей».

- Вставьте ссылку на страницу для входа, скопированную на первом шаге, в соответствующее поле.

- Вставьте сертификат X.509, скопированный на первом шаге, в соответствующее поле.

- Нажмите кнопку Сохранить

Суперадминистратору организации рекомендуется для начала настроить вход с помощью SAML как необязательный, а затем попробовать, работает ли система. После успешного входа настройку можно будет изменить на Обязательно.

После завершения описанных выше действий, все участники организации Enterprise должны будут входить в свои учётные записи Asana, используя выбранного поставщика удостоверений (даже если их учётная запись принадлежит к другим организациям и рабочим пространствам).

Суперадминистраторы могут контролировать, у каких внутренних пользователей есть доступ к Asana, через поставщика удостоверений, назначая вход по SAML только для отдельных групп пользователей. Если вы суперадминистратор организации Enterprise и у вас возникли проблемы с настройкой SAML, свяжитесь с нами.

Время ожидания сеанса SAML

В консоли администратора суперадминистраторы могут установить время ожидания сеанса SAML от 1 часа до 30 дней. По прошествии выбранного периода времени участники будут выводиться из системы с предложением выполнить вход повторно.

Двухфакторная аутентификация

Подробная информация о двухфакторной аутентификации приведена в этой статье.

Если вы хотите использовать программное обеспечение с открытым исходным кодом или интеграции, которых нет в Asana, такие как Shibboleth или PingFederate, вам нужно будет предоставить метаданные единого входа Asana соответствующему техническому специалисту, который настроит службу удостоверений.

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="https://app.asana.com/">

<md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://app.asana.com/-/saml/consume" index="0"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>